建设需求

客户在 10月 24 日晚上发现业务系统中断,负责业务系统的同事回公司处理故障时发现文件被加密后经过大范围排查发现域控、文件系统均被加密并留下勒索信,备份系统的备份内容被恶意删除,至此定性为恶意勒索事件。

解决方案

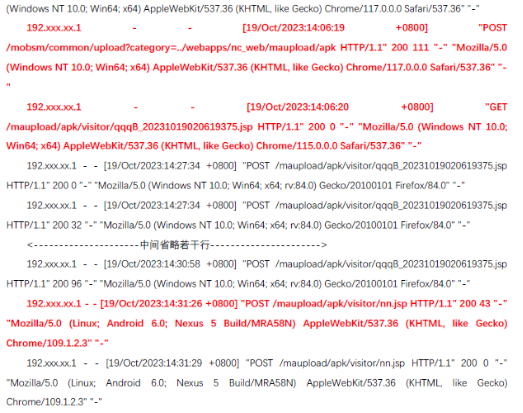

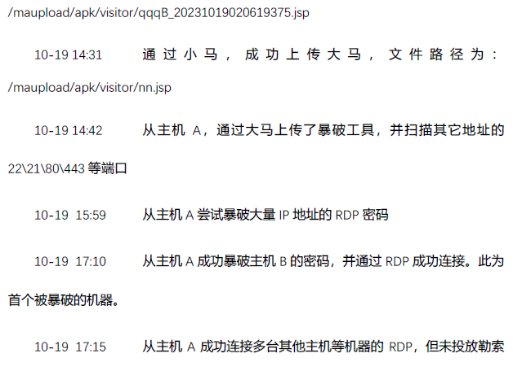

工程师到场后,经过初步访谈,得知备份系统中的备份己被完全清除,且有受到来自主机A与主机B(部署在国外)两台机器的异常访问。但并不知道这两台机器受感染的先后顺序。同时,得知公司部署有绿盟的流量监控工具在核心交换机上,使用镜像方式,记录了核心交换机的所有流量。

因为受影响的终端中,24日当天的日志均被清除,无法用于溯源,故团队从流量监控工具中查找线索。

方案价值

该事件是一起由于测试环境被直接暴露在互联网引起的自互联网破解管理员口令而上传 Webshell 木马,从而进一步渗透到企业内网的恶性网络安全事件。由于涉及到的出口设备版本老旧,条件有限,未能定位到外网 IP 地址。备份设备因为原厂工程师有参与到事件,故失效原因未予分析。