Forcepoint-数据的常见形式及风险渠道_数据泄漏防护典型场景

数据的常见形式及风险渠道

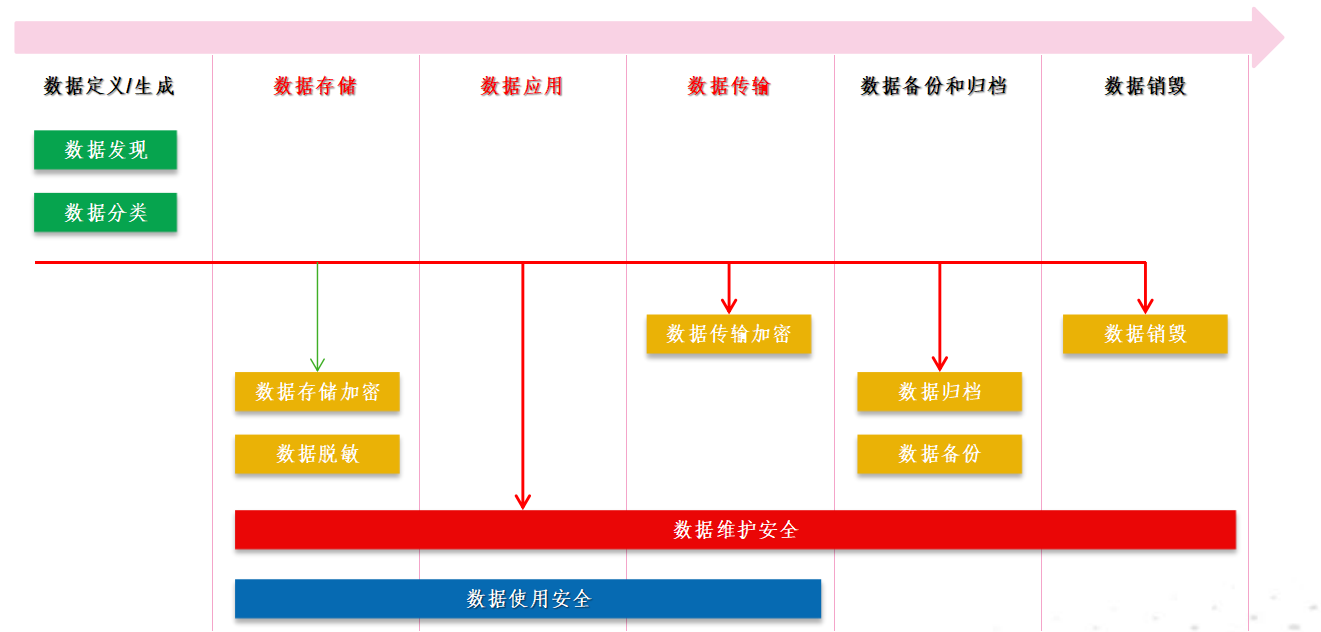

数据生命周期中的三个重要阶段

三种不同的数据形态

数据存储

即静态的数据,如存放在硬盘中的设计图,数据库中的客户资料等

数据应用

即使用中的数据,如打开的Word文档拷贝和粘贴文字信息等

数据传输

即传输中的数据,如往百度网盘上传文件,使用Outlook往外发送邮件

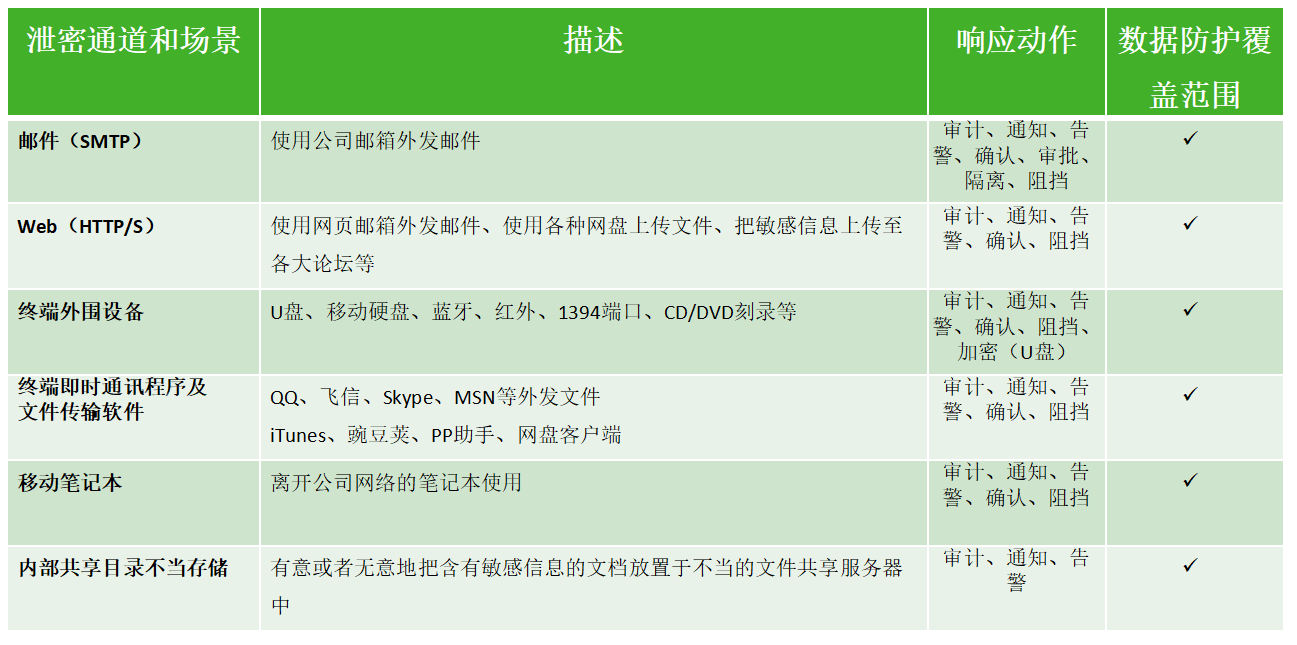

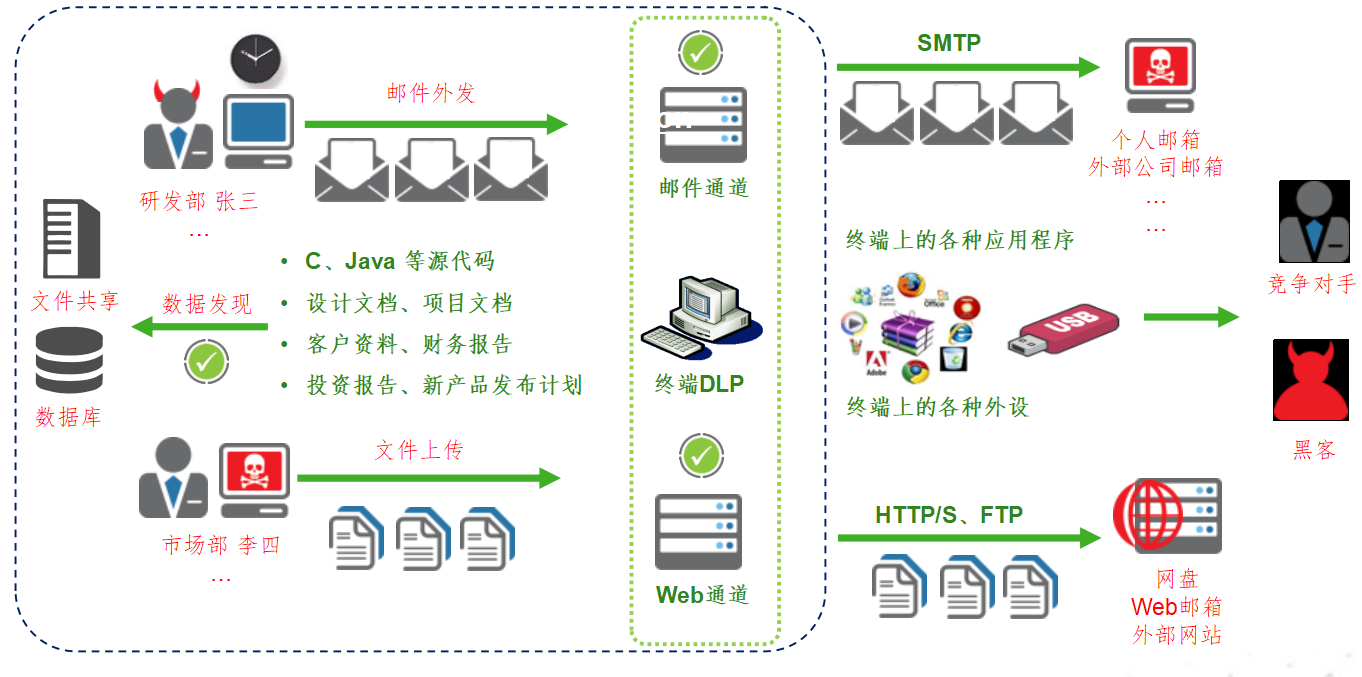

数据泄漏防护的覆盖范围 – 网络和终端各种通道

数据泄漏防护典型场景

FORCEPOINT数据泄漏防护典型场景

点滴式DLP

在某个时间段检测可疑的低量数据传输(例如:4小时内传输10笔机密文档)

机器学习

(MachineLearning)了解,分析和学习已有机密数据模式,预测性判断新增的机密资料而引用合适的防御手段作保护

光学字符识别(OCR)

从图像和扫描的文件进行分析提取正文比对是否有敏感数据泄漏

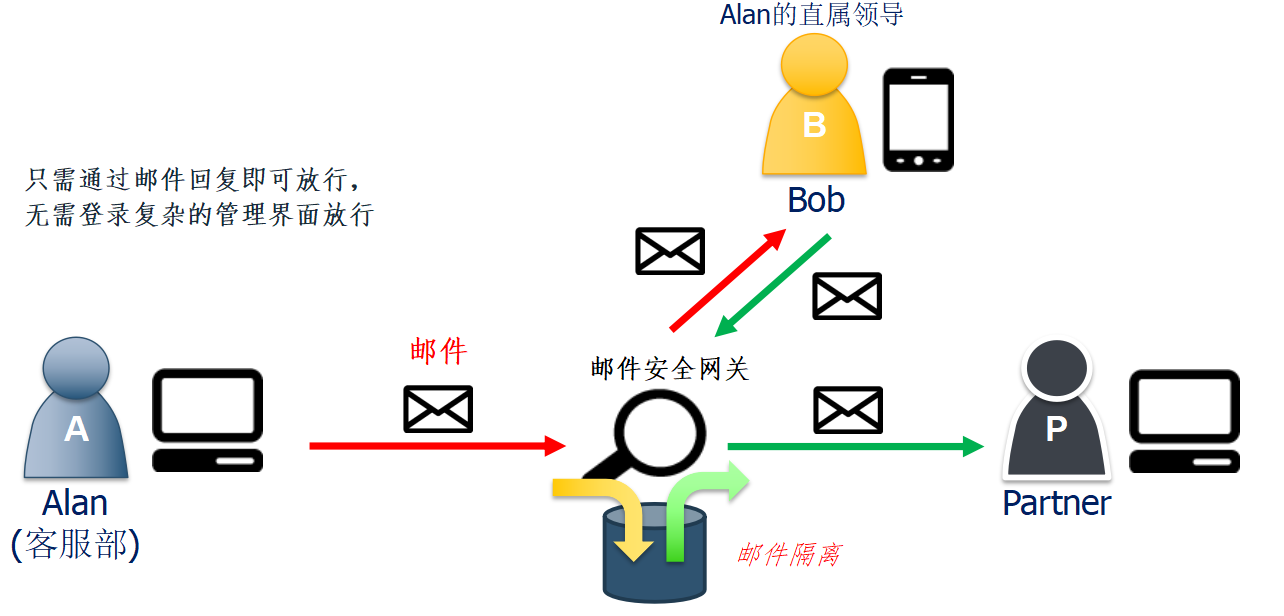

内置邮件审批流

用户上级领导可自行通过邮件进行放行,委派和忽略等响应,不需管理员登录用户接口作有关支持

异常行为分析

内建政策, 自动依时间性分析与关联内部人员的可疑行为

地理信息整合

可整合网页安全网关系统, 依国家地区/网站类别设定政策及产出报表

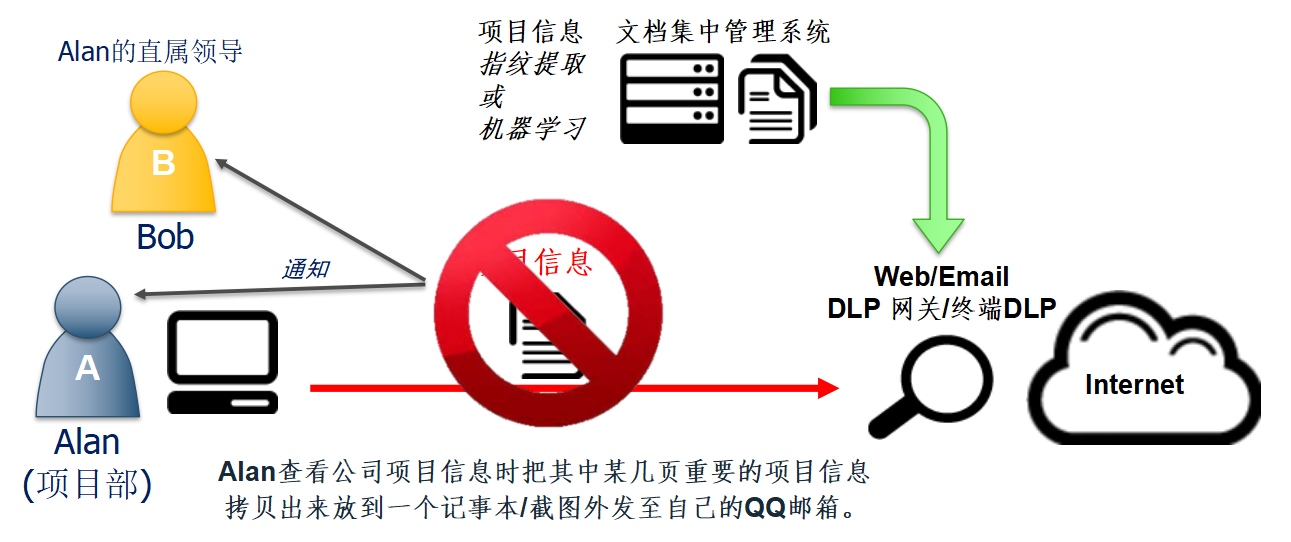

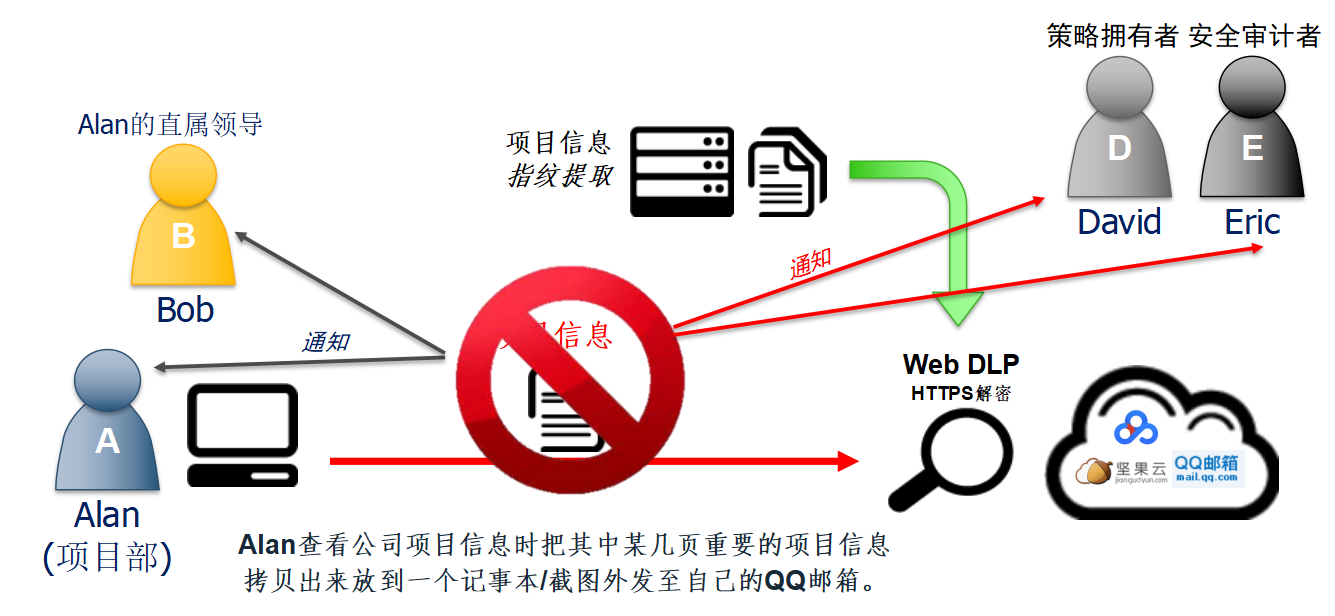

场景一、通过与现有文档集中管理系统对接识别敏感数据

公司策略: 任何员工不允许外发公司项目文档

场景二、敏感数据外发至个人网盘或网页邮箱的防护

公司策略: 任何员工不允许外发公司项目信息至网盘、网页邮箱,如已开通权限的也需进行留痕审计

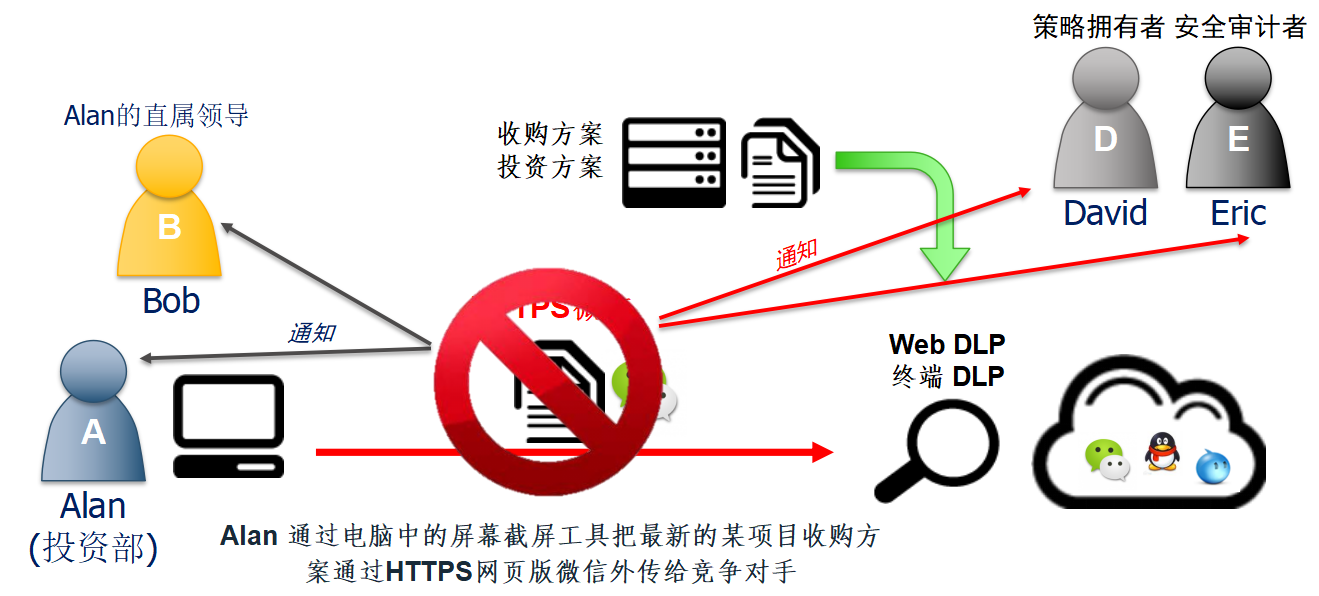

场景三、敏感文件通过微信、QQ等即时通信工具外发的防护

公司策略: 员工不允许使用IM类软件发送含有投资方案信息的文件

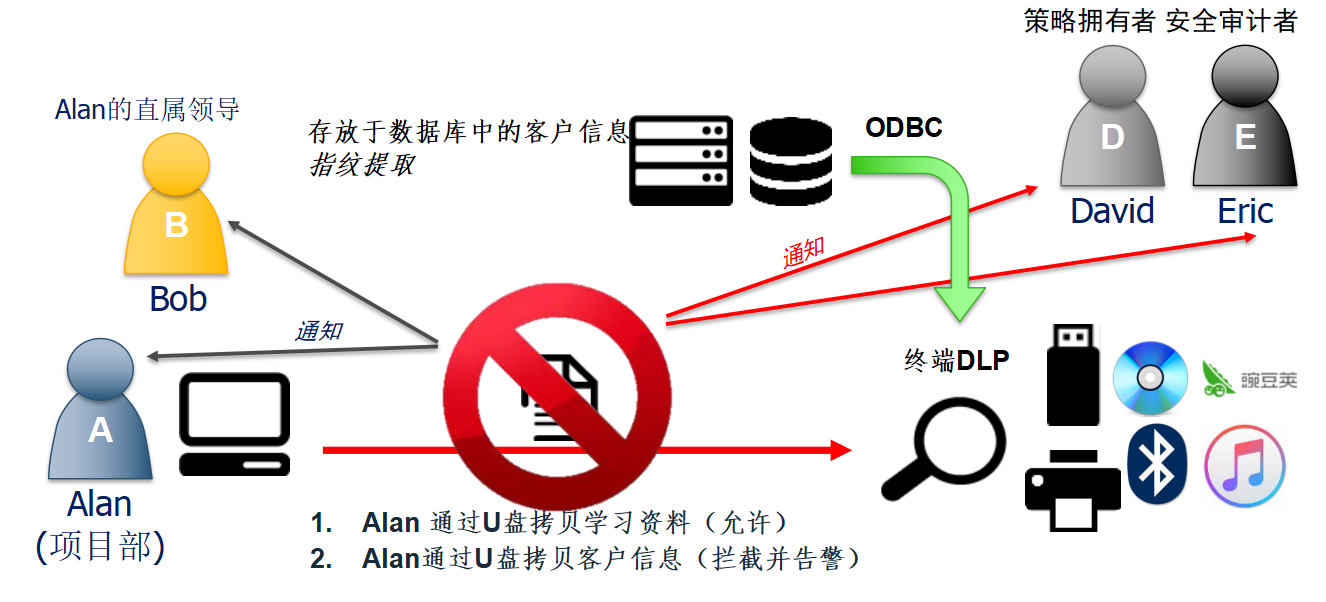

场景四:敏感数据通过外设外传的防护

公司策略:所有员工不允许通过外设外传客户资料

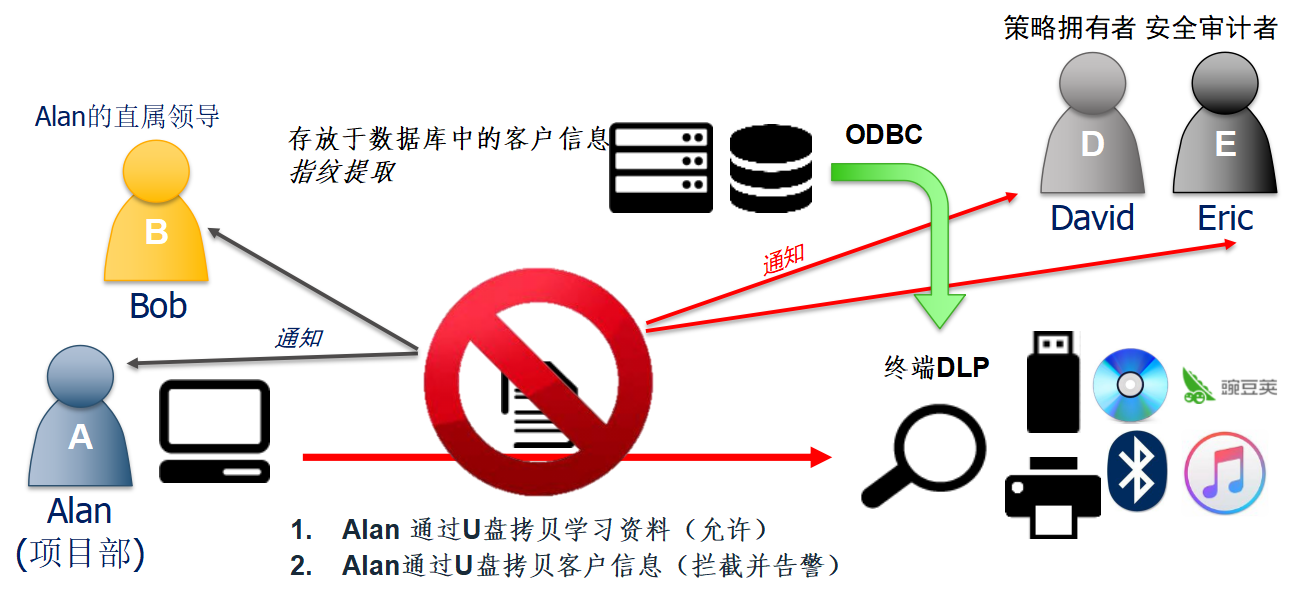

场景五:移动笔记本在外部网络的敏感数据使用防护

公司策略:所有员工不允许通过外设外传客户资料

场景六:蚂蚁搬家式的资料窃取防护,根据风险等级设置响应动作

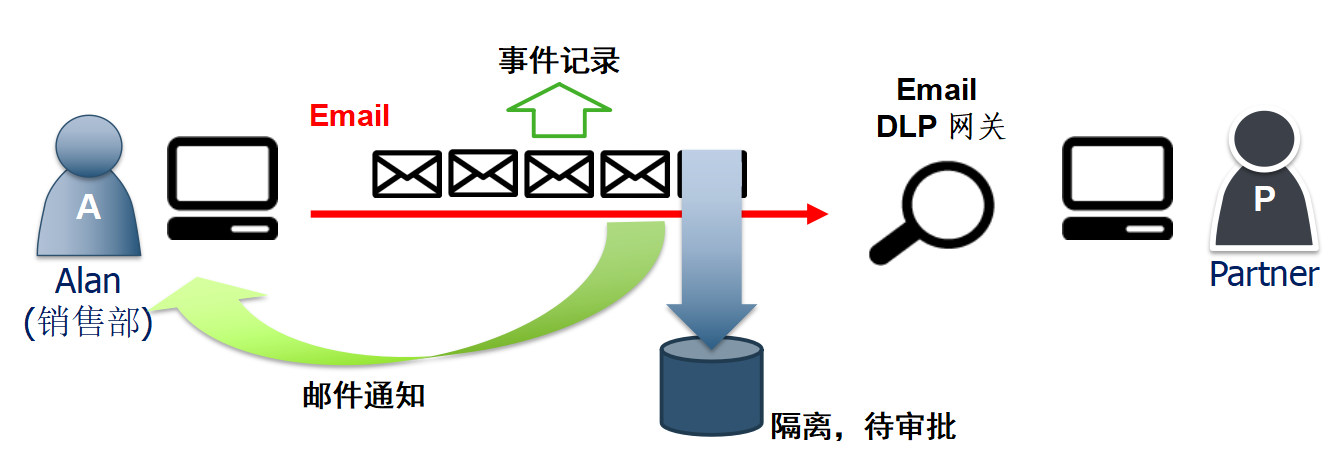

公司策略:员工在上班8小时内/1周内发送5笔客户资料时进行审计记录,累计发送超过50笔客户资料时(潜在风险)系统发出告警通知,发送超过100笔客户资料时,此邮件被隔离,需要主管审批才能放行。

场景七:集成邮件外发审批功能

公司策略:发送含有涉密设计图资料信息时均需直属主管审批才能外发。

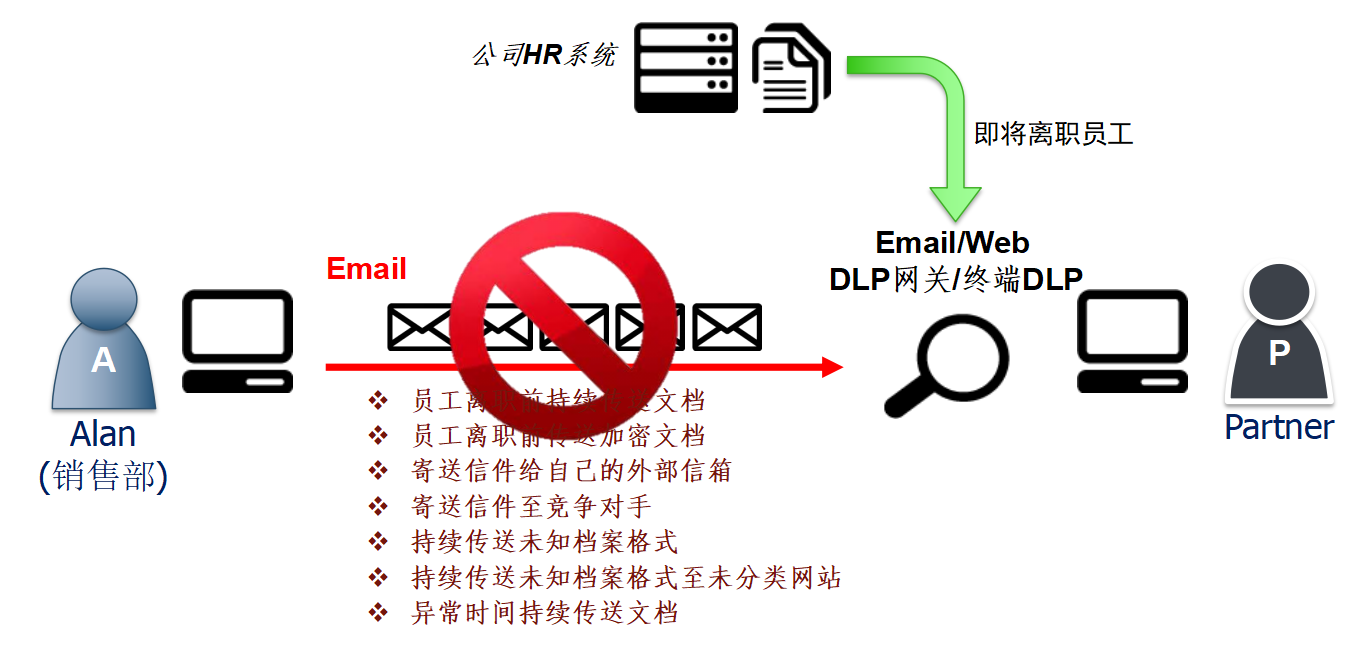

场景八:用户异常行为分析

场景九:分权管理

Tom IT系统经理

只能设置系统网络相关的配置,无权查看策略及安全事件和审计日志。

Jack DLP策略管理经理

只能设置DLP策略,无法查看安全事件及审计日志。

Calvin 事件管理经理

通过邮件或Web界面管理DLP事件,不具备查看策略和系统配置的权限;

登录Web管理界面,可查看最近30天所触发的事件,可对事件进行合并筛选,做深度分析调查。

Eric 安全审计经理

不具备查看事件取证信息,策略和配置的具体情况;

Eric 可浏览系统的审计日志,查看Calvin的所有操作,是否有违规操作。

数据泄漏防护的覆盖范围– 主要泄密通道分析